การวิเคราะห์ Snort Remote Buffer Overflow Vulnerability

Snort Back Orifice Parsing Remote Buffer Overflow Vulnerability

มีข่าวจากกลุ่ม isc.sans.org ได้เตือนภัยถึงช่องโหว่ จาก snort ที่ใช้ทำเป็น IDS/IPS และมีความรุนแรงที่สามารถทำการ remote เข้าทำการ Buffer Overflow ได้

โดยทางทีม SRAN Dev เมื่อทราบข่าวจากแหล่งข้อมูลต่างประเทศก็ไม่รอช้า ได้หาข้อมูลในการแก้ไขปัญหาที่เกิดขึ้นและทดสอบโปรแกรมที่ใช้ในการโจมตีช่องโหว่ เพื่อทำการวิเคราะห์การโจมตี (network traffic analysis) โดยตัวอย่างต่อไปนี้จะวิเคราะห์ถึงภัยคุกคามชนิดนี้กัน

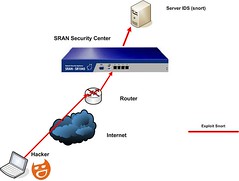

ภาพการโจมตีของ Hacker ที่ทำการ remote exploit เพื่อยิงผ่านเครือข่ายเพื่อทำการยึดเครื่องที่ทำงานด้วย snort server

Snort หรือที่เรารู้จักกันดีในโลกของโอเพ่นซอร์ส ว่าเป็นเครื่องมือที่ใช้สำหรับการตรวจจับผู้บุกรุก (Intrusion Detection System or IDS) ได้มีช่วงโหว่ทำให้ hacker สามารถเจาะเข้ามาในระบบโดยใช้วิธีการโจมตีที่เรียกว่า Buffer Overflow โดยการส่งข้อมูลเข้าไปโจมตีเครื่องที่รัน snort ไว้ โดยจะได้สิทธิ์ที่รัน snort ไว้ โดย snort ที่จะเจอปัญหานั้น จะเป็นเวอร์ชันตั้งแต่ 2.4.0 – 2.4.2 และมีปัญหาในส่วนของ pre-processor Back Orifice โดยวิธีแก้ปัญหานั้นมีอยู่สองวิธี อ่านต่อได้ ที่นี้

โดยวิธีแก้ปัญหานั้นมีอยู่สองวิธี คือ

• ทำการอัพเกรดเวอร์ชันของ Snort ให้เป็นเวอร์ชันล่าสุด คือ 2.4.3 ณ ปัจจุบัน

• ทำการยกเลิกการใช้งานของ Back Orifice โดยทำการ comment “ # preprocessor bo ” ในไฟล์ snort.conf

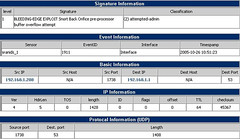

เมื่อทำการวิเคราะห์ traffic การยิง remote exploit ชนิดนี้ผ่าน SRAN Security Center สามารถจับ content โดยสนับสนุน signature จาก Bleeding -Edge snort ผลการทดสอบได้ดังนี้

สามารถอ่านเพิ่มเติมได้ที่ <http://www.sran.org/index_html/snort_exploit>